IYP 不是过眼云烟的新闻网站,我们提供实战能力,这里是值得您反复回看的档案室:iyouport.org

谷歌甚至可以轻松搜到密码以实现入侵 ……如何做到这件事?

- 不要下载任何文件!不要尝试入侵!本文只服务于防御

您可能没有想到dork具有多么强大的功能 —— 不仅仅是《搜到机密信息》。并且,只要使用正确的dork,您甚至可以通过谷歌搜到登录密码,实现入侵设备 ……

这是因为Google出色地索引了连接到互联网的所有内容,因此,可以找到意外暴露的文件,其中包含任何人都可以查看的重要信息 —— 比如密码。

- 在这里看到《攻防皆可用:GoogleDorking 高级运算符完整列表》

Google 搜索运算符的高级应用是 Google Dorking,它使用搜索运算符通过目标搜索字符串来搜寻特定的易受攻击的设备。

如果假设 Google 已将大多数意外暴露于互联网的设备编入了索引,则可以使用已知的登录或管理页面中显示的文字来找到它们。

哪些类型的东西可以用Dorks挖出来?

你会惊讶的。

从海洋中游艇的控制器到关键系统的配置接口,所有这些都由用意善良的人将它们连接到互联网了,并 **假设** 没有人会找到它们。

不幸的是,他们错了。

那这一灾难如何可能发生在你身上呢?

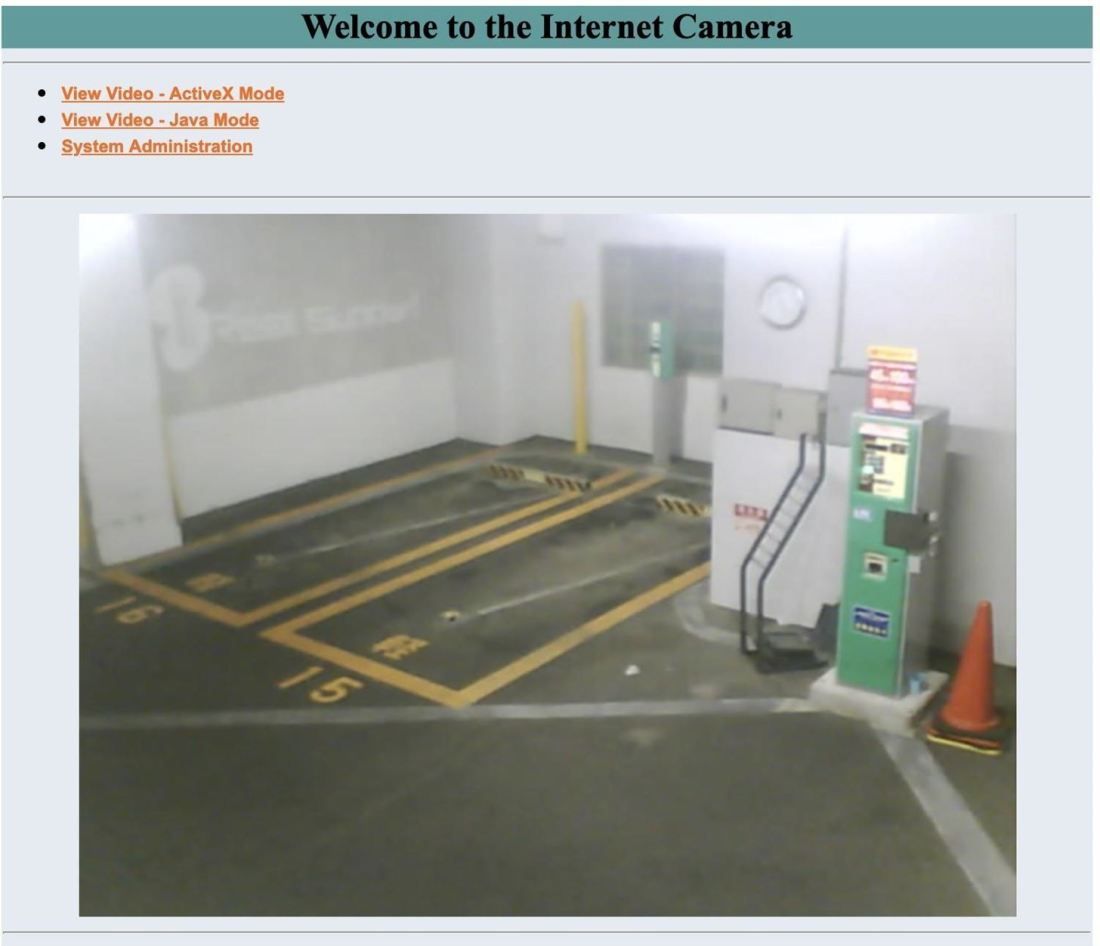

想象一下,你有了一个新的安全摄像头,你可以随时随地在手机上查看它拍摄的影像。亚马逊生产的那个门铃就是这种东西,可以在这里看到:

您进行了设置,将其连接到了Wi-Fi,然后下载一个要求您登录的应用程序。之后,您可以从任何地方访问这个监视相机!

后台发生的事可不是那么简单的。摄像机会沟通中文服务器并实时流式传输视频,从而使您可以通过手机访问托管在中国服务器上的监视影像。

⚠️该服务器可能不需要密码就可以从您的网络摄像头访问提要,从而使搜索监视摄像机查看页面中包含的文本的任何人都可以访问您的监视摄像机。

不幸的是,谷歌在搜索运行HTTP和HTTPS服务器的任何联网设备方面都无情地发挥了作用。

由于这些设备中的大多数都有托管服务器来对其进行配置,因此,这意味着许多本不应该在Google上出现的东西就在那里出现了。

哪些 Dorks 最厉害?

到目前为止,我们发现的最严重的被公开文件类型是一种将泄露凭据的文件。通常,这种情况将以两种方式之一发生。

首先,服务器设置不正确,并将其管理日志泄漏到了互联网。更改密码或用户无法正确登录时,这些日志就可能会将使用的凭据泄漏到互联网。

发生这种情况的另一种方式是公开了包含相同信息的配置文件。这些文件本来应该是内部文件,但经常出现关键信息暴露在外的情况。

这些错误中的任何一个都可能导致攻击者偶然抓住这些信息,从而接管整个服务。

接下来将演示使用 Googledorks 查找不仅这些文件,⚠️而且还查找文件传输服务器之类的东西,其中可能包含有趣的信息,还有电子邮件列表、以及你可能最喜欢的暴露的网络监视摄像头。👀

视频:

你需要什么?

要继续进行下去,您将需要具有互联网访问权限的浏览器,此外没了 —— 使用 Googledorks 的美丽之处就在于,您可以使用几乎任何人都可以使用的工具来查找易受攻击的系统。

打开浏览器后,导航至Google.com,就是这么简单。

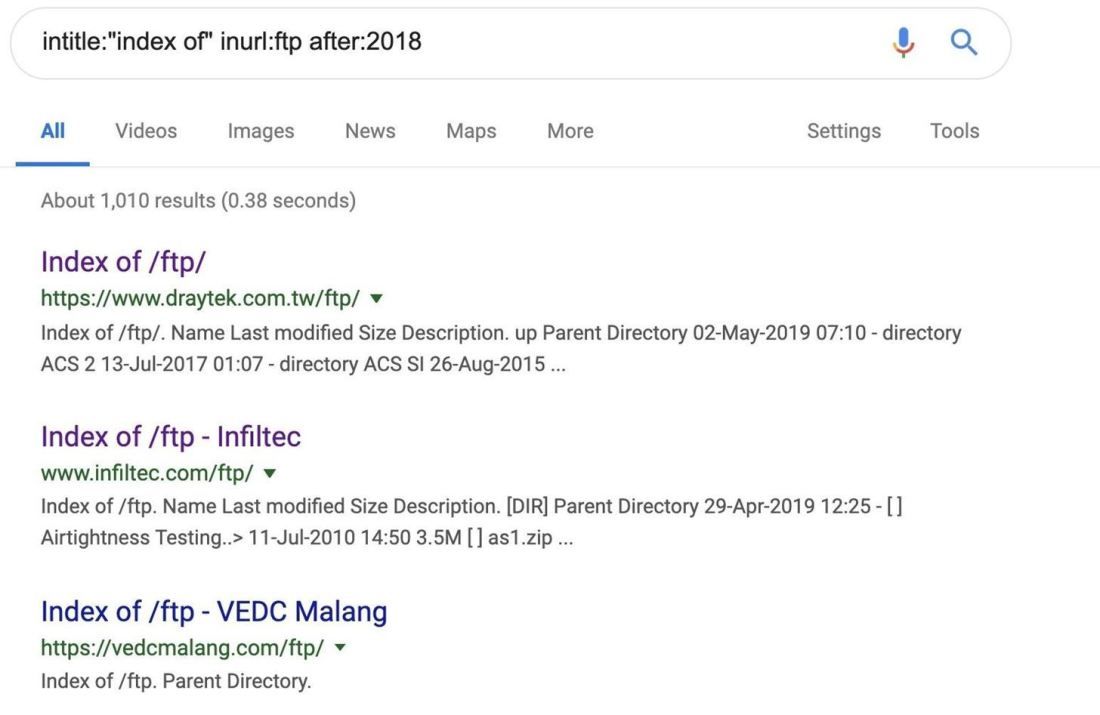

第一步:找到使用HTTP的FTP服务器和网站

首先将使用以下 dork 来搜索2018年某个时候被公开的文件传输服务器。搜索这些服务器可以使您找到本应是内部文件但在不知不觉中被公开的东西。

intitle:"index of" inurl:ftp after:2018

这些东西之所以暴露了,是因为它们的FTP服务器的索引文件是Google喜欢扫描的那种数据 —— ⚠️人们往往会忘记这一事实。

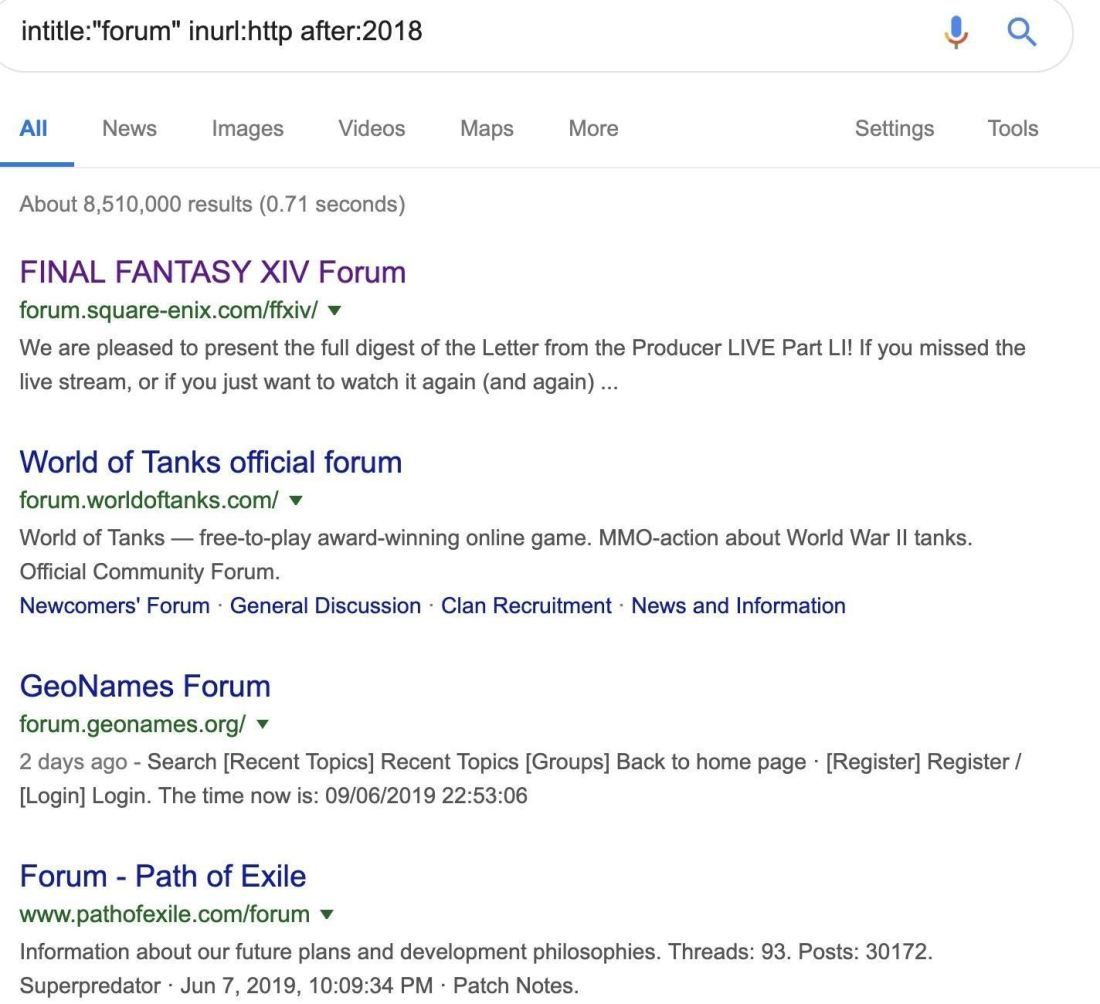

记住上面那个句式哦,如果您想查找仍使用HTTP的不安全网页,则可以将“ ftp”更改为“ http”并重新运行搜索,就像这样:

intitle:"index of" inurl:http after:2018

搜索该字符串应该会生成很多网站的列表 —— 这些网站随时可能遭到攻击。但是,如果您正在寻找特定类型的网站,可以走的更远 ……

假设你想开始攻击一些容易的目标,可以更具体一些,比如通过更改搜索中的文本找到在线 forum:

intitle:"forum" inurl:http after:2018

运算符是可以举一反N的哦,您可以继续在这里添加诸如 AND inurl:“ registration” 之类的搜索运算符,以获取更具体的信息:

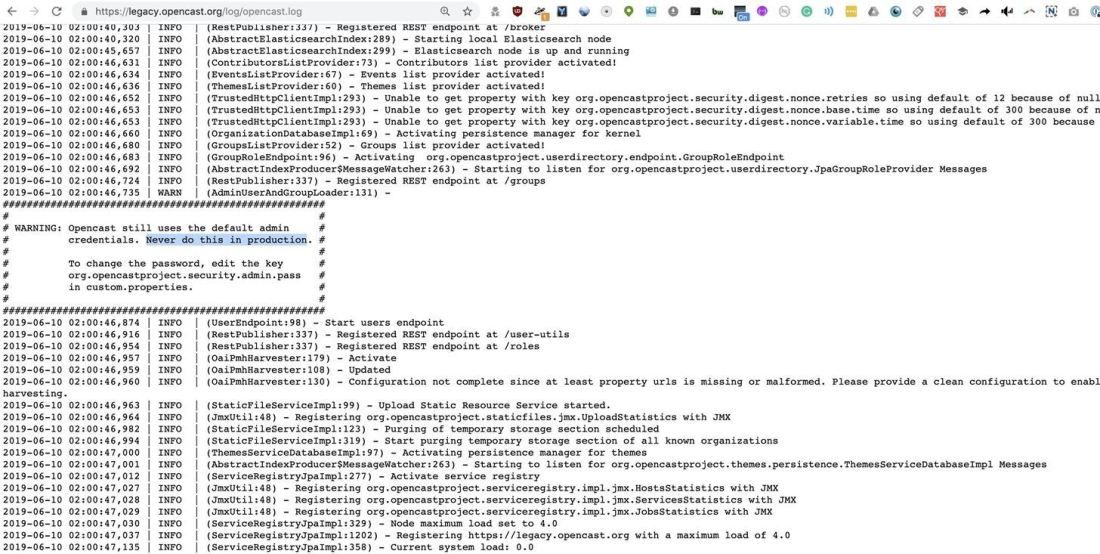

第二步:查找带有密码的日志文件

下一步将搜索.LOG类型的文件。

搜索 LOG 文件将使您能够查找到有关系统或各种用户或管理员帐户的凭据的线索。使用下面这个dork:

allintext:password filetype:log after:2018

经常可以立即找到一大堆……

此日志指出该密码是默认密码,只需对 OpenCast Project 网站进行简单的搜索即可发现。

是的,只需要一个简单的搜索就可能找到了该系统的凭据,而根本没有进行任何黑客操作。

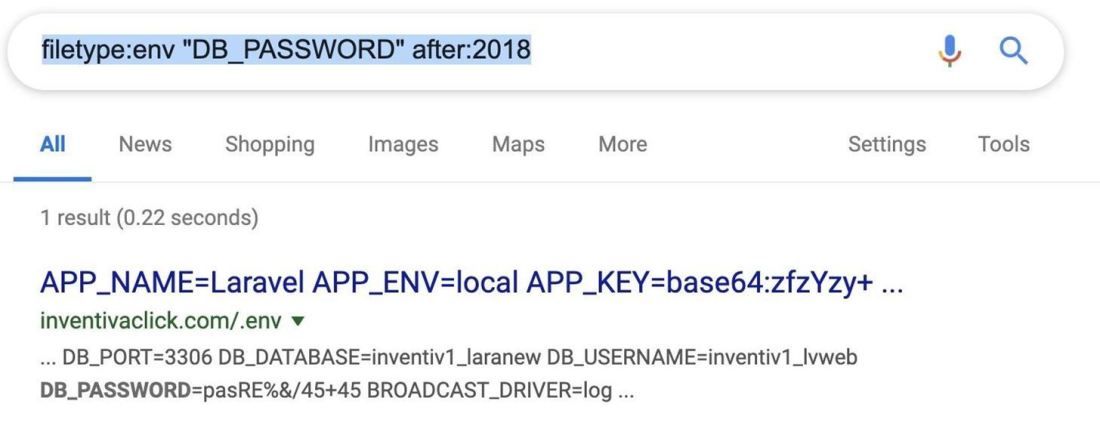

第三步:使用密码查找配置文件

配置文件永远不应该公开,而 .ENV 文件就是很好的例子。搜索包含数据库密码字符串的 .ENV 文件,立即就能找到该数据库的密码。

filetype:env "DB_PASSWORD" after:2018

如果删除以下内容 after:2018,就可以看到最新的和较旧的日志文件也互联网上存在暴露。不够小心的人永远都有,而且数量之多超乎你的想象。

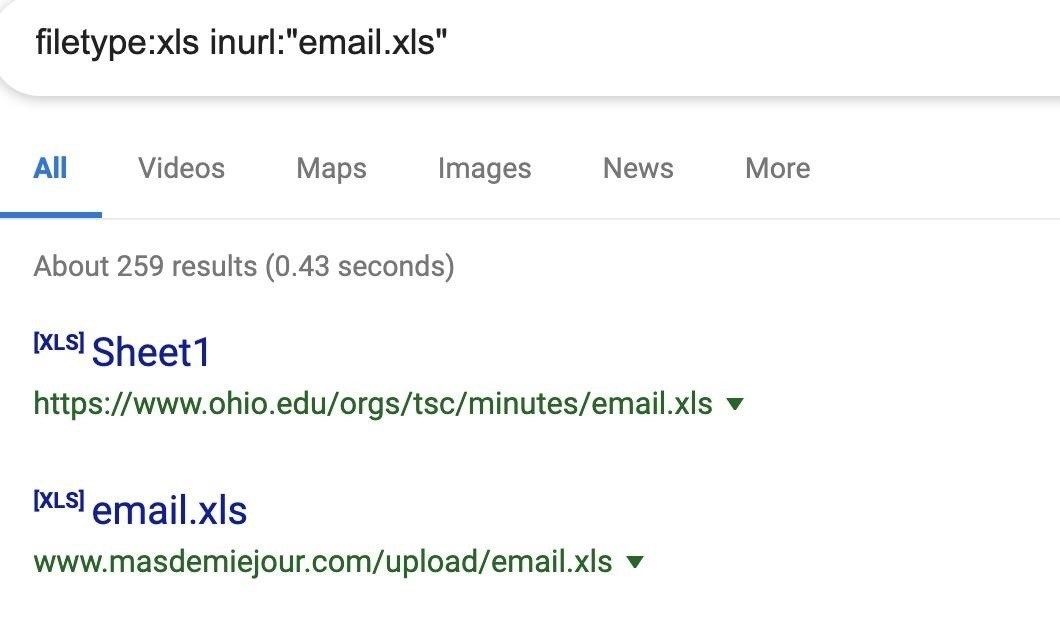

第四步:查找电子邮件列表

电子邮件列表是抓取电子邮件地址并尝试查找有关目标人和组织的信息的好方法。而这些列表经常被以组织成员电子邮件列表的形式公开于互联网。

在下面看到攻击者会怎么做(这是仅举几例):

为了找到它们,我们将寻找URL中带有字符串 “email.xls” 的电子表格 .XLS 类型文件。

尽管这些结果很有用,⚠️但请注意不要下载任何文件!!除非您明确知道它是否是蜜罐!!⚠️

这根本无法预测。许多坏家伙会选择流行的dork,然后传送包含恶意软件的文件。

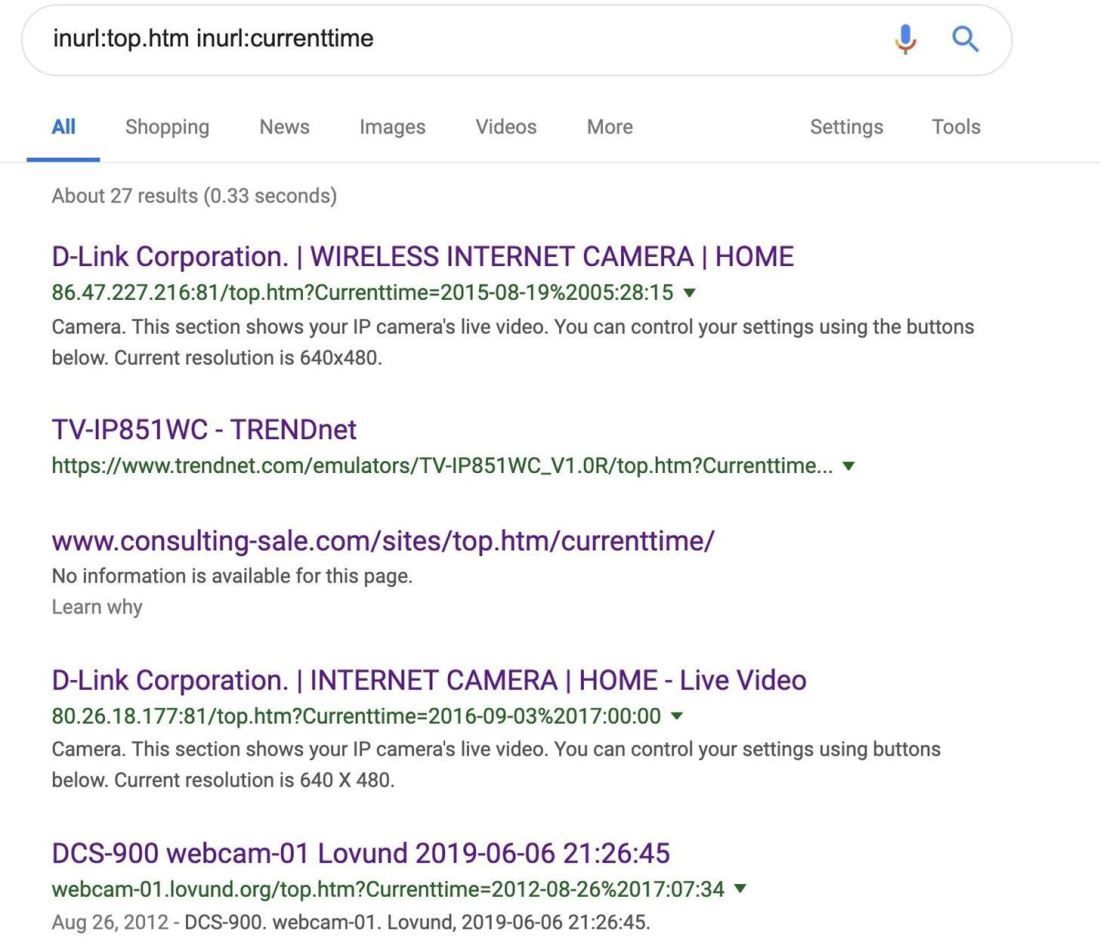

第五步:查找暴露的监视摄像头

我们介绍过 “最邪恶搜索引擎” Shodan。但如果您认为 Shodan 是唯一可以找到那些奇怪的被暴露联网摄像头的服务,那就真的错了。

摄像机登录和查看页面通常是HTTP,这意味着Google乐于为它们建立索引 —— 并在您知道正确的搜索字符串的情况下…… 你就有了上帝之眼。

一种常见格式是在URL中搜索包含当前时间和日期的“ top.htm”。这样您会发现很多结果。

inurl:top.htm inurl:currenttime

上图第一个结果是 Windows XP 背景的网络摄像头似乎是爱尔兰的 Belmullet。

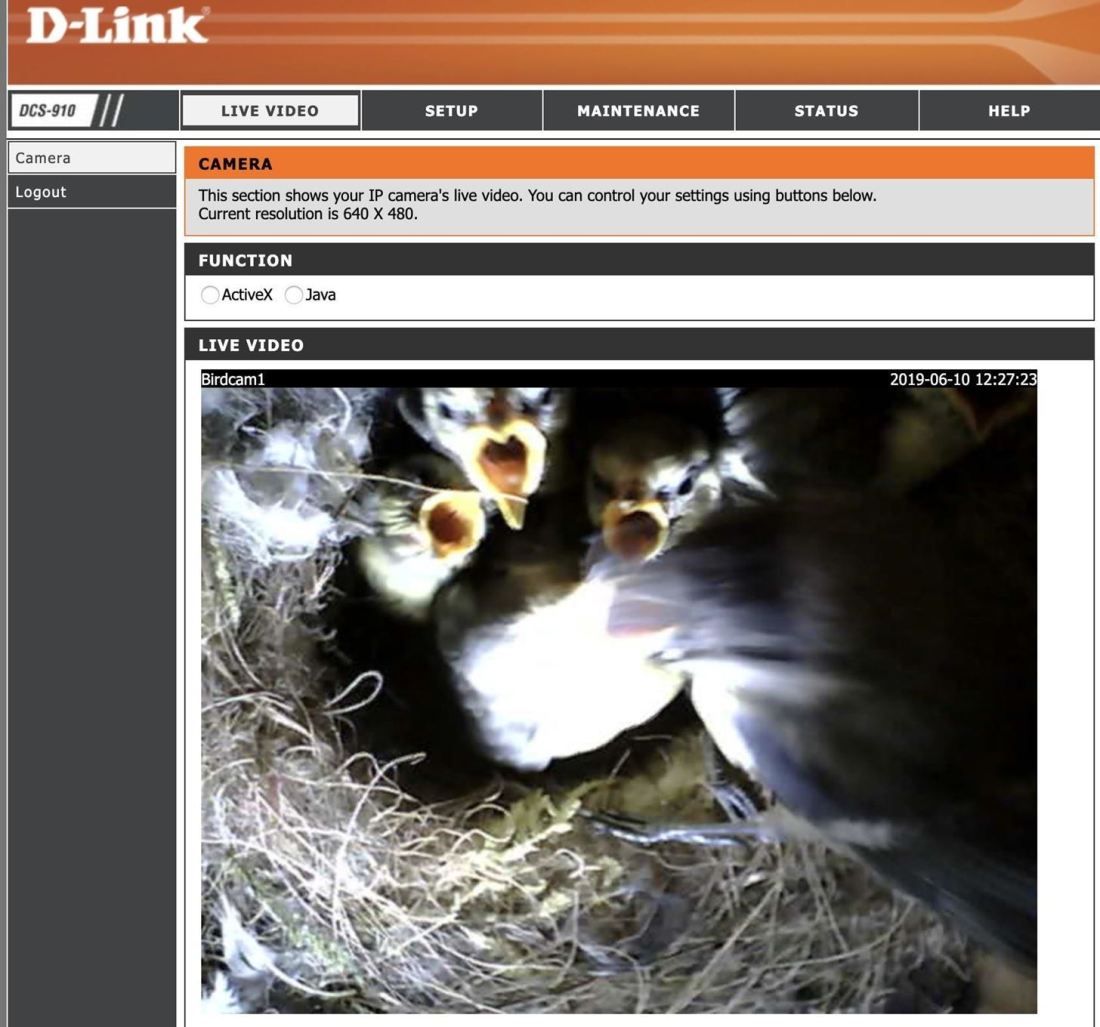

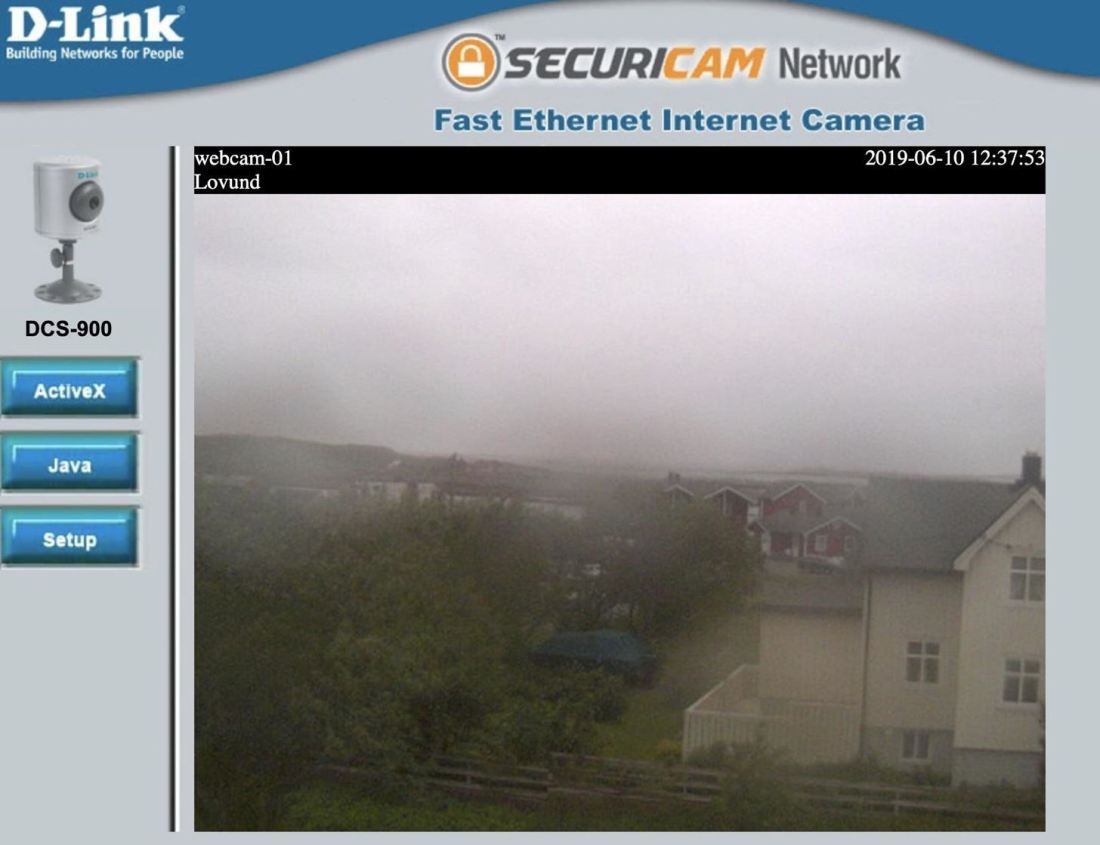

另一个dork相机搜索的出色结果是路由器上托管的实时取景页面。

inurl:"lvappl.htm"

使用这个dork,找到了所有相机中最好的 birdcam1。

还有许多其他相机可用,尽管都没有 birdcam1有趣。在这里看到。

还有许多摄像机监视工厂或工业区域内部 —— 一般人平时进不去的地方,现在全在互联网上曝光了。

您在本演示中看到的这些都是无需密码的,而许多dork找到的是具有众所周知的默认密码的网络摄像头登录页面。这种策略是非法的哦,虽然的确可以轻松访问许多非公开观看的网络摄像头 ……

危险:Google Dorks 允许轻松破解现有服务

由于Google对几乎所有连接到互联网的提供Web界面的东西进行了索引,于是几乎可以肯定随时都能找到错误配置的服务,这些服务会使关键要素暴露在互联网上。

⚠️本文是希望提高安全意识而不是协助入侵 —— 请确保即使暴露了密码也不要登录任何这些服务,因为这可能会给您带来麻烦,因为您没有权限。

真正的攻击者不需要这些知识,这些都是他们长期采用的基本步骤。

与所有 “开源情报” 技巧一样,它们都可以反用于防御 —— 用这种方法搜索自己拥有的东西,尽可能快地把找到的一切删除或遮盖,抢在攻击者的前面。⚪️

喜欢我的文章吗?

别忘了给点支持与赞赏,让我知道创作的路上有你陪伴。

发布评论…