IYP 不是过眼云烟的新闻网站,我们提供实战能力,这里是值得您反复回看的档案室:iyouport.org

如何快速找到任何国家隐秘的关键联网基础设施

- 它可以让你像黑客一样看到一切。它可以绘制SCADA设备、网络摄像头和打印机的全球地图,甚至比号称 “最邪恶搜索引擎” 的 Shodan 更厉害

波兰安全研究人员创建了一个开源情报收集工具,该工具可对有关与互联网相连的敏感设备的信息建立索引,并在地图上绘制其大概位置。

研究人员说,他创建该工具的目的是允许组织扫描网络并识别易受攻击的设备,但是该工具也有其弊端,因为恶意者可以使用它更容易地实施攻击。

KAMERKA

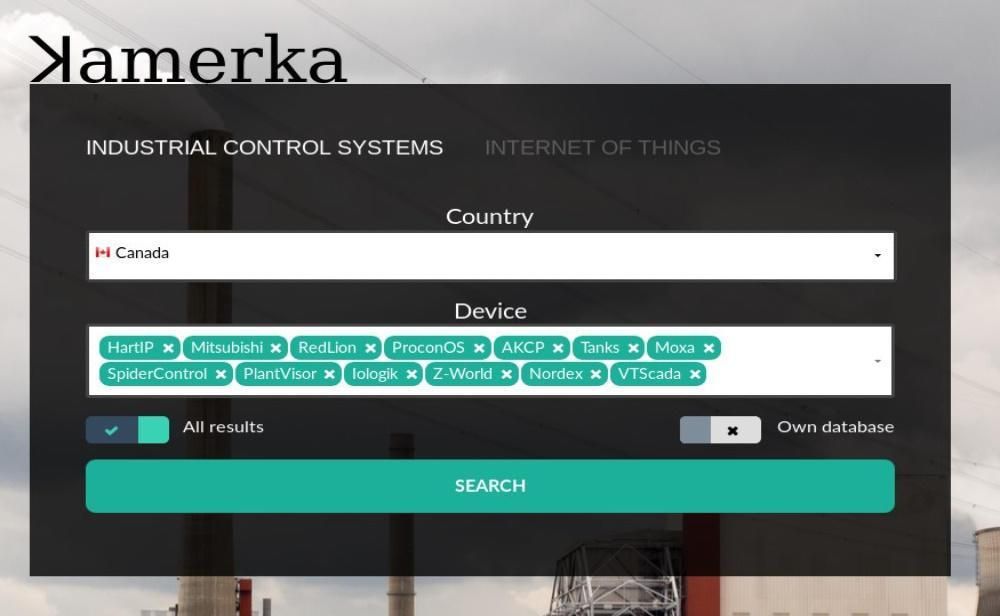

该工具于去年发布,名为 Kamerka(波兰语 “相机”)。该工具适用于用户提供的搜索查询。

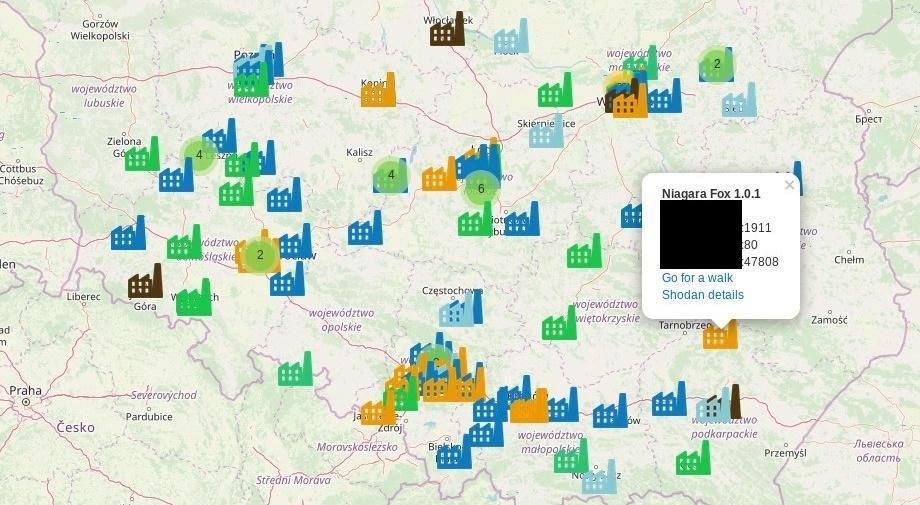

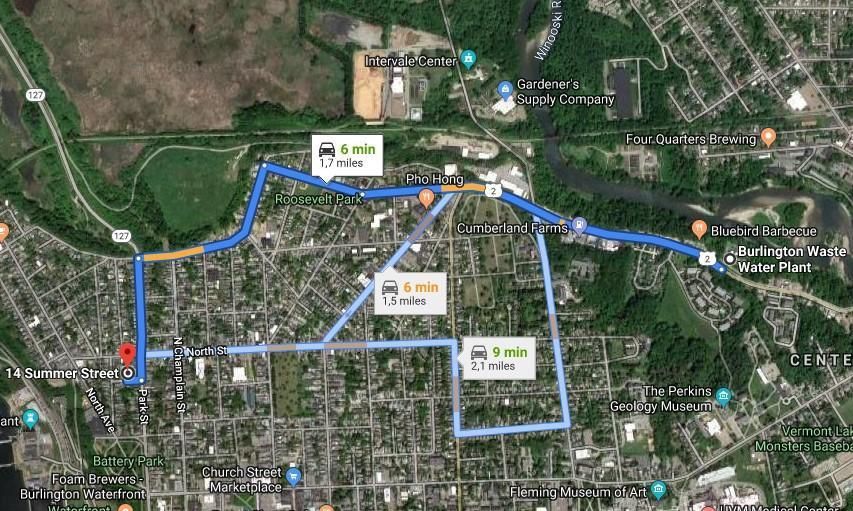

Kamerka 接受这些查询,并使用 Shodan 和 BinaryEdge 等搜索引擎搜索特定设备的常见品牌,然后在 Google Map 上绘制结果。

- 关于 Shodan《搜远程桌面、摄像头、打印机、家用设备 … 等一切的超级Shodan搜索:恐怖指南》

在最初的版本中,Kamerka 仅扫描监视摄像机,但该工具在过去一年中进行了多次更新。当前版本可以扫描和识别以下所有这些内容:

- 联网的监视摄像机

- 联网打印机

- ICS / SCADA工业设备

- 在MQTT协议之上工作的系统和传感器

- 广播基于RTSP协议的实时视频流的设备

- 包含地理位置详细信息的推文,Instagram 帖子和 Flicker 图像

Kamerka 收集所有这些信息,将其收集在 Elasticsearch 数据库中,然后将其绘制在 Google Map 上。

对于地图上标绘的每个设备,用户都可以单击查看带有裸露端口的提示和各种其他元数据。

直到去年底,您还只能通过难以使用的 Python 命令行脚本运行 Kamerka 搜索。但很快就会改变这点。

该工具的创建者一位名叫 Wojciech 的研究人员告诉 ZDNet,该工具将获得一个基于Web的全功能仪表板,使用会变得非常容易。

这个新版本将特别专注于改善工业控制系统的检测,这是 Wojciech 在过去一年中大力投资的领域。

先前的 Kamerka 版本可以检测 ICS / SCADA 系统,例如:Modbus,Siemens S7,Tridium,General Electric,BACnet,HART IP,Omron,三菱电机,DNP3,EtherNet / IP,PCWorx,Red Lion,Codesys,IEC 60870–5–104,和ProConOS。

新版本还将能够检测 Pl@ntVisor,Iologik,Moxa设备,SpiderControl,IQ3,VTScada,Z-World,Nordex 和各种储油箱。

Wojciech 说:“这将是一个新的情报平台,它可以根据您指定的坐标或对整个国家的扫描,在特定区域内的暴露设备上收集信息。”

如果这听起来很恐怖,那是因为它真的很恐怖。 Kamerka 有效地使用户看到黑客在搜索或研究目标时会看到的内容。

公司可以将该工具用作网络自我诊断,但显然,它也是黑客很喜欢的东西,并且很可能会滥用以计划未来的攻击。

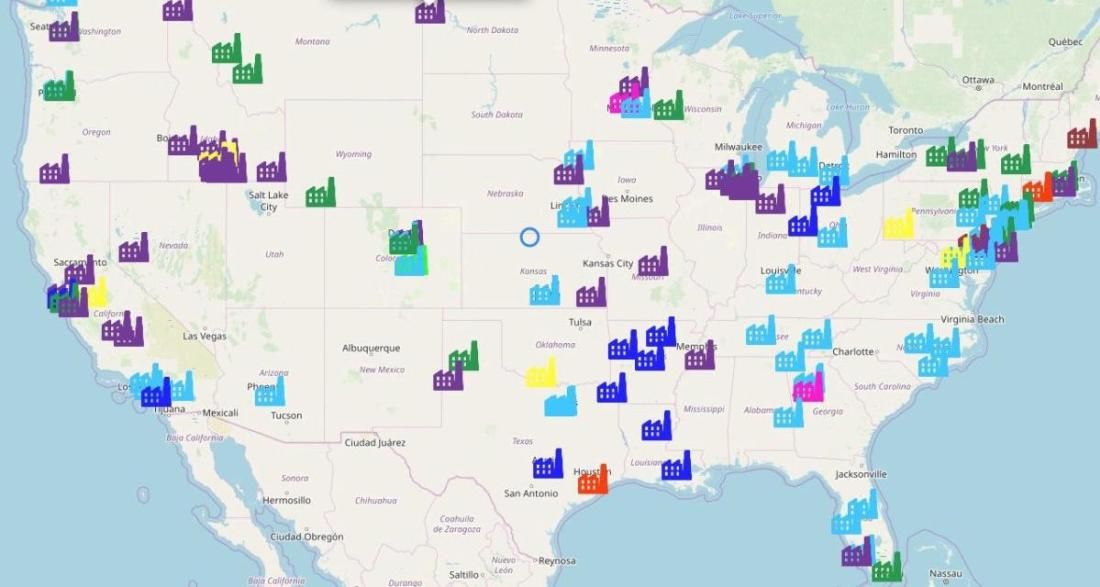

在过去的几个月中,Wojciech 在两个博客文章中展示了 Kamerka 的可怕功能,他用这些工具来识别波兰、瑞士和美国的联网工业设备。

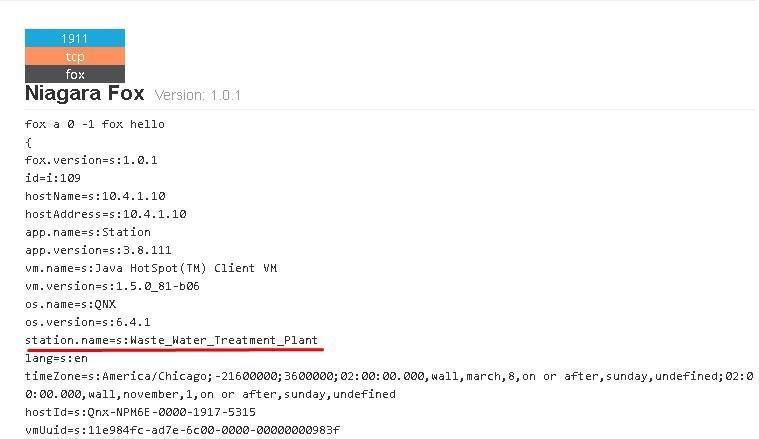

从简单的搜索查询开始(例如美国的 Niagara Fox 设备),Wojciech 展示了攻击者如何使用 Kamerka 来跟踪他们想要入侵的设备。

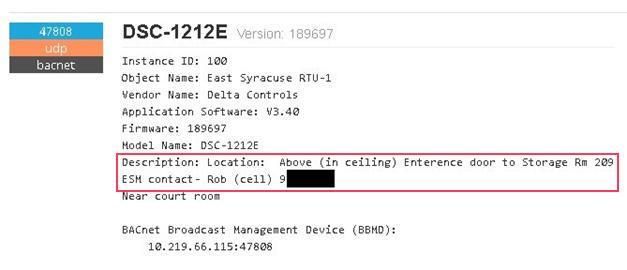

某些 Kamerka 显示的位置可能与实际位置有点差异,但是 Kamerka 提供的元数据可以帮助攻击者通过一些 Google 搜索来查明目标的真实位置。

例如,攻击者可以单击设备图标,获取有关设备的元数据信息,然后搜索各种关键字(例如 工厂名称或街道名称)以找到目标的真实位置,并附带 Google Maps 行程解读、甚至是街景视图图像。

Kamerka 之所以如此有效,是因为许多系统管理员经常不得不管理大量设备。他们通常使用建筑物名称或完整地址来提供尽可能准确的描述,而不是使用数值来标识设备。

这样的信息以前也可以在 Shodan 或 BinaryEdge 上获得,但只有在搜索非常特定的IP地址时才能找到。而使用 Kamerka,所有这些信息都可以在地图上直接获得。

在过去的几年中,工厂、发电厂和其他关键基础设施实体一直不断暴露在线攻击面。

攻击者已经损害了核电站、电网、水坝、医院、政府机构和军事目标,这是仅举几例。

在过去许多情况下,一场有效的攻击要计划几天或几周的时间。但使用 Kamerka 之类的工具,计划一次攻击只需几分钟。

通过几次搜索,攻击者可以找到特定区域中的目标,识别未修补的设备(Shodan 已经列出了裸露的端口和未修补的漏洞),从而发起攻击以接管目标设备。

这样的攻击策略早已不再是理论上的了。

去年八月,微软称,已经看到俄罗斯政府资助的黑客使用诸如打印机和视频监视器之类的物联网设备作为攻击的切入点。

但是民族国家的黑客行为不应该是组织机构唯一的担心。

Wojciech 警告说,勒索软件组织可能也已开始以类似的方式瞄准暴露在互联网上的智能设备 —— 将它们用作打入关键目标内部的切入点。

有了 Kamerka,他们的工作肯定变得容易多了。

Wojciech 说:“我认为要接管整个发电厂并不是一件容易的事,但是一些小的错误配置是明显的入口,例如 将设备暴露于互联网,使用默认凭据或运行其他易受攻击的软件。”

Kamerka 已经在 GitHub 上可用。您甚至可以试试看,看它有多可怕(准确说是,不安全的物联网有多可怕)。⚪️

喜欢我的文章吗?

别忘了给点支持与赞赏,让我知道创作的路上有你陪伴。

发布评论…