服務生醫產業超過25年,經歷研發/產品管理/事業開發/銷售業務/品保法規等工作,工作橫跨美國,台灣,產品經歷家用醫材/專業醫材/實驗室設備等,在這個園地貢獻自己一點經驗及想法。

醫材網路安全(Cybersecurity)實務討論-(2)內容

簡介

本文以TFDA的網路安全指引架構為骨幹,就其援引的法規來源做個說明,法規人員可就相關差異,規劃出對應區域相關調和。

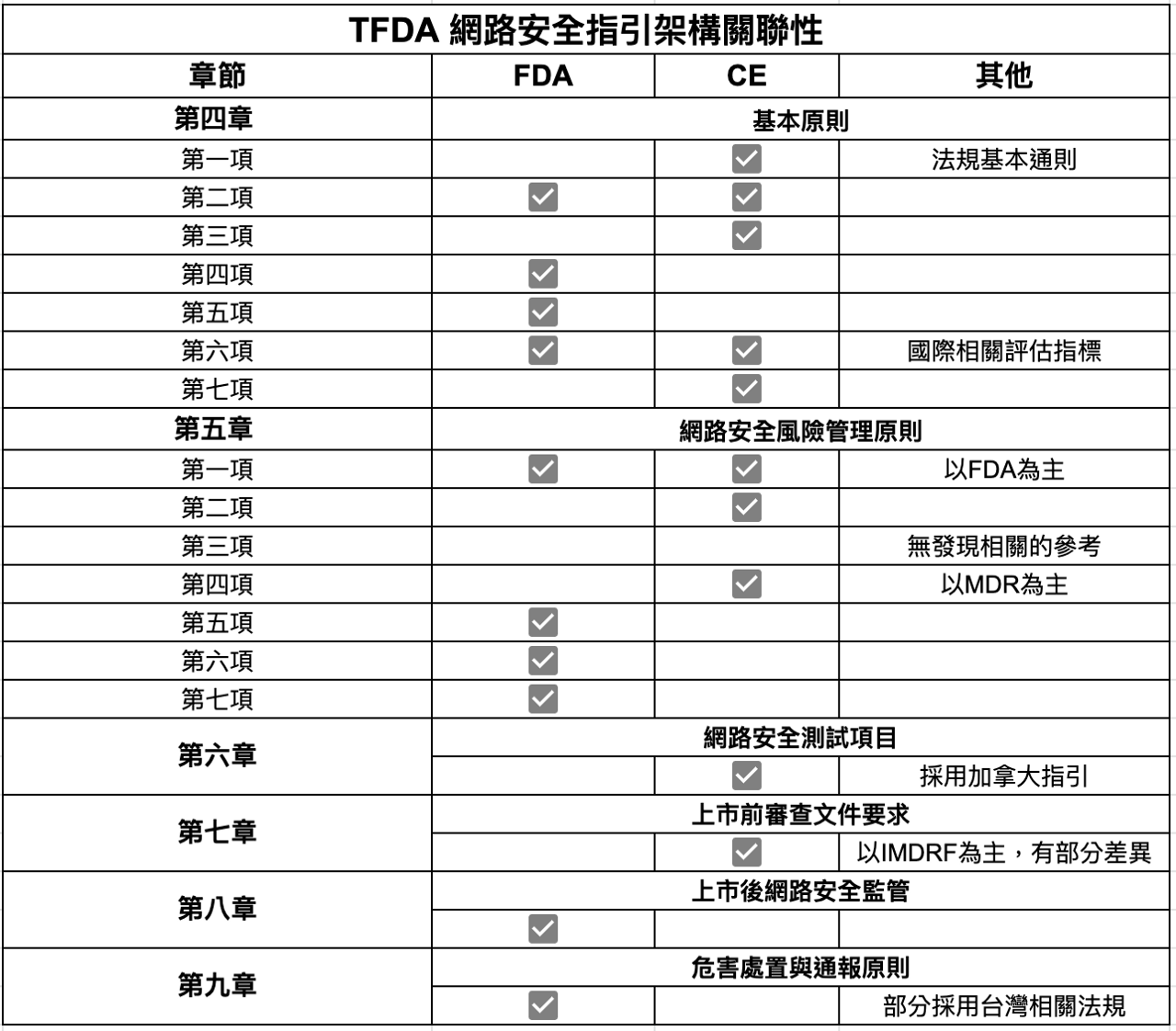

Table 1為本指引與其他國家/地區法規之關聯。

後面為就TFDA指引的細節做細部討論,讀者若時間有限,可先掌握Table 1之第六,七章的架構,因為這2章與實務運作有關。

此外,MDCG 2019–16提到一個很重要的觀念,就是Security risk是Safety Risk的一部分。

TFDA 網路安全指引架構

這裡從第四章開始作細部討論,闡明與其他法規之關係。

第四章基本原則

第一項:確保能維持安全性及有效性,以及闡明範圍。

這部分要闡述的重點如同其他醫材法規,強調其確保能維持安全性及有效性。而管理計畫同時含蓋上市前後階段,並從產品設計開始直到產品結束生命週期。

對應IMDRF/CYBER WG/N60的實務原則,就是用TPLC(Total Product Life Cycle)的原則來執行管理。

第二項:醫療器材的網路安全維護係屬於各關係者

這部分是綜合

(1)FDA之Content of Premarket Submissions for Management of Cybersecurity in Medical Devices的第四章General Principles ,以及

(2)MDCG 2019–16之2.6 Joint Responsibility,與

(3)IMDRF/CYBER WG/N60的6.2.2, Key Stakeholders等章節.

本項與FDA,MDCG的原則類似,並做更詳盡的衍生.

但本原則相對於IMDRF,則沒有提到監管機構(Regulators), 就各關係者(Stakeholders)的細節角色.

而IMDRF/CYBER WG/N60是MDCG 2019–16的採用依據。這點需要注意。

不同於一般醫材,網路安全的維護需要各關係者同心協力,這也是各國/地區法規強調的地方。

第三項:醫療器材應維護其機密性 (Confidentiality)和完整性(Integrity);同時醫療器材亦應具備可取得性 (Availability)

這裡提到了網路安全的三大主軸。

MDCG 2019–16在資訊安全(Information Security)提到的Confidentiality, Integrity and Availability (CIA).

TFDA以下說明,精要地闡述CIA的原則。

醫療器材應維護其機密性 (Confidentiality)和完整性(Integrity),確保醫療器材軟體和資料的準確和完整, 不會遭受不當修改而導致病患安全風險;同時醫療器材亦應具備可取得性 (Availability),使其產品功能不會因網路安全問題而減損,與資料能在預期方式 下被及時存取與使用。

第四項: 網路安全納入設計輸入,並建立網路安全管理方法與措施,作為軟體確效及風險分析的一部分

本項參考FDA之Content of Premarket Submissions for Management of Cybersecurity in Medical Devices的第四章General Principles

第五項:網路安全功能( Cybersecurity Functions)

這部分參考FDA之Content of Premarket Submissions for Management of Cybersecurity in Medical Devices的第五章Cybersecurity Functions,醫療器材產品應針對網路安全威脅設計具備識別(Identify)、保護(Protect)、 偵測(Detect)、回應(Respond)、復原(Recover)之相關網路安全核心功能架構

第六項:國際相關評估指標

資訊安全要求和資訊安全風險管制措施之建議參考來源包括AAMI TIR57、IEC TR 80001–2–2、IEC TR 80001–2–8、ISO 27000系列、ANSI UL 2900系列、美國NIST (National Institute of Standards and Technology)、 OWASP (Open Web Application Security Project )、ENISA(European Union Agency for Cybersecurity)以及美國醫療保健和公共衛生部門協調委員會聯合 網路安全工作組(US Healthcare and Public Health Sector Coordinating Council (HPH SCC) Joint Cyber Security Working Group (JCWG))等.

第七項:設計原則

其主要參考IMDRF/CYBER WG/N60之5.1

第五章網路安全風險管理原則

第一項:醫療器材製造業者應於醫療器材生命週期間,持續建立、記錄及進行的流程項目

這些項目其主要是參考

(1)FDA的Postmarket Management of Cybersecurity in Medical Devices之Appendix: Elements of an Effective Postmarket Cybersecurity Program,其來源是NIST的NIST Framework for Improving Critical Infrastructure Cybersecurity

(2)本項目包含IMDRF/CYBER WG/N60之5.2所提到範圍,但存在細節的差異。

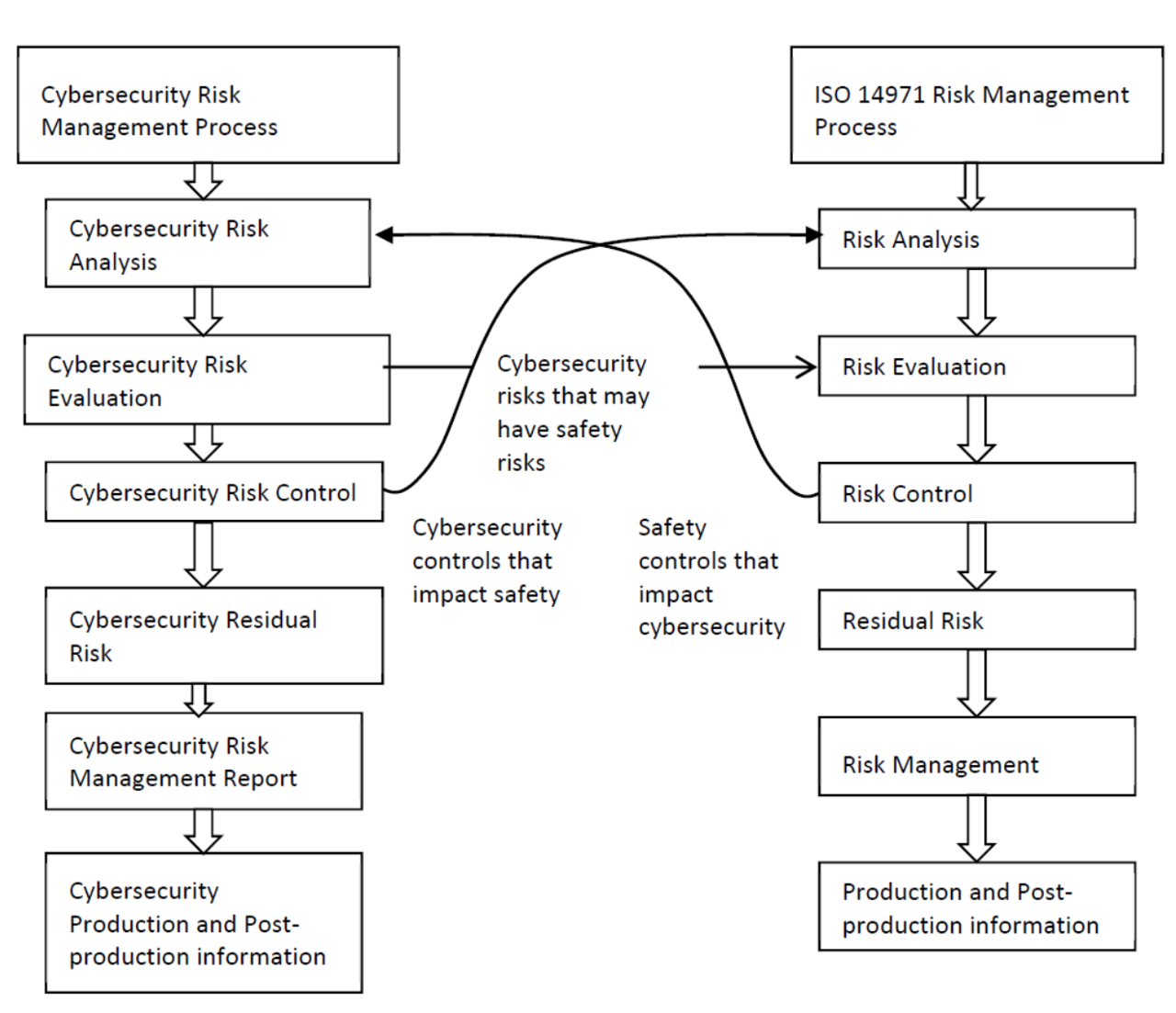

第二項:醫療器材製造業者應針對產品安全風險(Safety Risk)和網路安全風險 (Cybersecurity Risk)皆制訂有風險分析與管理機制,當其中一種風險管理機制, 基於對特定風險的分析結果,而決定將特定安全措施新增至產品設計時,必 須同時將此安全措施導入另一種風險管理機制進行評估,惟有在兩種風險評 估報告中,都能將殘餘風險降低至可接受程度後,該安全措施才能被設計執行。

這裡引用MDCG 2019–16的Annex IV — Cybersecurity risk management process and safety risk management relationship,有個不錯的圖解

MDCG 2019–16提到一個很重要的觀念如下

During the product security risk management process, the manufacturers need to distinguish two important areas: Safety risk management normally covered in the overall product risk management, and Security risk, which is not associated to safety.

也就是Security risk是Safety Risk的一部分。

第三項:網路安全風險管理計畫

目前沒有找到相關的參考,就筆者的觀點,架構上基本與風險管理的精神無異。

第四項:執行網路安全風險分析的作法

主要參考MDCG2019–16之3.4. Security Risk Assessment,其中提到採用威脅建模(Threat Modeling)的手法。

第五項:風險評估流程

其主要是參考FDA的Postmarket Management of Cybersecurity in Medical Devices之VI. Medical Device Cybersecurity Risk Management的第C節

第六項:採 用客觀性的網路安全漏洞評估工具

這些項目其主要是參考FDA的Postmarket Management of Cybersecurity in Medical Devices之VI. Medical Device Cybersecurity Risk Management的第A節

該節採用漏洞評分系統(Common Vulnerability Scoring System, CVSS)來聘估遭利用之可能性(Exploitability)。

第七項:病患傷害嚴重度的評估流程

這些項目其主要是參考FDA的Postmarket Management of Cybersecurity in Medical Devices之VI. Medical Device Cybersecurity Risk Management的第B節

第六章網路安全測試項目

(1)與IMDRF/CYBER WG/N60主軸類似

(2)該指引的表2採用加拿大的

Guidance Document: Pre-market Requirements for Medical Device Cybersecurity之2.1.3 Verification and Validation Testing

第七章上市前審查文件要求

與IMDRF/CYBER WG/N60的5.6類似,不同處在Treacebility, BOM兩處。 IMDRF的差異在於5.6.4強調TPLC,可見TFDA是綜合全世界各法規要求

第八章上市後網路安全監管

其主要是參考FDA的Postmarket Management of Cybersecurity in Medical Devices之V. General Principles的B節 Postmarket Considerations。

筆者認為,若就設法取得CE的認證,IMDRF/CYBER WG/N60的第6章會是比較具體的表示。

第九章危害處置與通報原則

Defense-in-Depth的作法來自MDCG-1019–16.

而例行性網路安全更新與修補(Cybersecurity Routine Updates and Patches)作法來自考FDA的Postmarket Management of Cybersecurity in Medical Devices。

第三項參考FDA的Postmarket Management of Cybersecurity in Medical Devices之VII. Remediating and Reporting Cybersecurity Vulnerabilities

其他初步認為是以台灣的醫療器材法等相關法令架構進行。

小結

本指引因為相對精簡,但是精要說明網路安全措施的作法,本文的目的是提供本指引與其他他國家/地區法規的比較,以做其他國家/地區的相關文件製作或調和做個參考。

這裡要特別提到上市前文件審查要求與CE採用的IMDRF有部分差異,故在與其他法規調和上需注意。

此外,TFDA也提供其他產出文件的作業範本。差異性將在下篇文章討論。

喜欢我的文章吗?

别忘了给点支持与赞赏,让我知道创作的路上有你陪伴。

发布评论…