加密宇宙裡的擺渡人 聲音及電腦視覺藝術創作 數據控,喜歡音樂美食書寫思考 人在江蘇,只有Wechat比較好使 Wechat ID:stormychaos https://punkcan.art/

关于暗网的真相

提到暗网,不得不介绍Tor这个工具,Tor的设计是用来保护隐私,所谓保护隐私,是让你连上的网站,无法知道你的身份

但他有几个特性:

- 你直接用Tor,ISP通通都知道你是用Tor,立马会关注你,这个问题不只是在国内,包括美国,实际上当你打开连上Tor的那时候,你已经被纳入监管名单了

- FBI在全美设置了几千的Tor的路由,并把路由接进来的资料,会总起来分析,因为他们预设Tor的使用者,有很高的机率是罪犯,这个做法主要能分析出“移动范围不大,且使用大的用户”,Mr. Robot终有一幕很写实,主角被找去作暗网的维护,他故意偷偷地同时连上正常的网站,做出一个用户行为的关联性,没多久FBI包围整座建筑物,因为FBI早就监控着,等候你一个不小心做错一件事情

当年FBI抓丝路的站长,也是透过大量路由的分析,找出站长的活动范围,他们等待着这些犯罪者,一个不小心露出马脚,按照剧中人物的说法,FBI办案像蟒蛇猎捕,即使他们已经99%确定了主犯是谁,但他们仍会不动声色地等待罪犯致命的疏忽,好一次整串拔掉,Tor虽然能隐匿个人资料,但却也有更大阵仗在监控

Tor浏览器通常会很贴心的跟你说,你这个行为会留下特征,例如调整全荧幕,这样监控方或服务器就知道你的电脑屏幕有多大。

很多线索都是这些小细节堆积出来的。

我简单描述一下Tor的连线流程

- 假设我是Tor的使用者,当我访问一个洋葱路由的网站前,软件会先从数千个节点(转发资料的站点)挑选出数个

- 接着资料会根据挑选的站点一层一层加密包覆起来,就像洋葱一样

- 我送到第一个站点,他知道你是哪里来的,但他只能解开第一层,并知道要送到下一个站点在哪,对于资料内容跟终点站一无所知

- 第二个站点收到之后,他知道第一个站点在哪,能解开第二层,并知道第三个站点在哪,但他对于你是哪里来的,要去哪里,以及资料内容,一无所知

- 第三个站点(假设他是最后一个站点)收到知道,他只能解开第三层,知道资料的终点站要往哪里送,也知道第二个站点在哪,但是对于你是哪来的,第一个站点是谁以及资料内容一无所知

- 资料送到终点站后,在终点站才完成最后解密

这个流程每隔几分钟就会变更一次站点,而且还可以设定加密的层数,因此保密性非常的高

但是人的行为很多线索,例如浏览网站的顺序,卷动速度,等待图片传送的耐性,对什么文字描述特别容易点进去等等

这些也是行为指纹的一部分

当你连线的站点有超过2/3都是FBI设置的站点,数据分析就可以逐渐锁定你可能是网上的某个身份了,时间累积下来还可以锁定你可能的活动范围。

分布的局够大,终点站是官方监控的机率也越高,FBI也会针对哪些地方容易

当然如果你很小心的每次都换不同国家的VPN再连TOR,那大幅度增加追踪的难度了。

话说,Tor原本是美国海军的专案,后来开放给学术,后来更是开放给大众,你觉得美国海军是因为好心吗?

Tor 有很多人权组织用来传递新闻,同时也是很多美军情报人员用来传送资料的途径,越多大众使用,这些人员的身份就更容易混淆。

但在执法机关的角度上,Tor的确助长的犯罪组织的反侦查,美国政府机构一边花钱助长Tor的发展,另一边也花钱解决Tor带来的负面影响,感觉他们自己都要人格分裂了。

有人说哪来那么大的脸,要监管你啊!

好吧,我来举个简单的例子

一个连锁商店的交易笔数大约一年有上千万笔资料,你现在去便利商店买个小套套,这笔资料虽然无关紧要,但还是被记录的。

买小套套又怎么啦,安全性行为不是吗?控制生育不是吗?

买小套套还需要监管吗?

结果有天,小套套公司说他们有一批产品出问题了,要追回!WOC怎办!

这时候他们会最大限度的找到可追溯的交易,比对之后找到消费者,给与赔偿或追回

好吧,这太极端,换个比喻,大数据知道你十个月前买了有问题的小套套,所以他决定现在开始推送一些尿不湿的优惠给你~

在数据之前,我们都没有身份,比较像是指纹那样的存在,并不是你有什么条件要被监管,而是这个行为本身就需要记录监管,他不是记录是谁用了TOR,而是每一个TOR背后还有哪些数据,因为像TOR这样的网络不好追查,当发生需要追查的事故时,会需要更多的数据来做交叉比对。

TOR的连线,每一个站点都只能知道上一端跟下一端,因此也要足够的记录点才能够找出轮廓。

相比一般的网络,只要记录一个ip,MAC,再透过各家公司储存的连线资料,很容易就找出在哪个区域了,民间就有足够记录了,就没必要透过官方特别去记录了

但目的都是一样的

网络上有很多对于暗网的传闻,我将会连续几篇从各种角度解说关于暗网的一切,这将会是一个很长的故事……

在暗网还不是暗网的时候

现在网络上讨论的暗网,大多来自一种叫「Tor」的协定,在我们正式谈暗网之前,我想跟大家谈谈「Tor」以及除了「Tor」之外,暗网还出现在哪里?

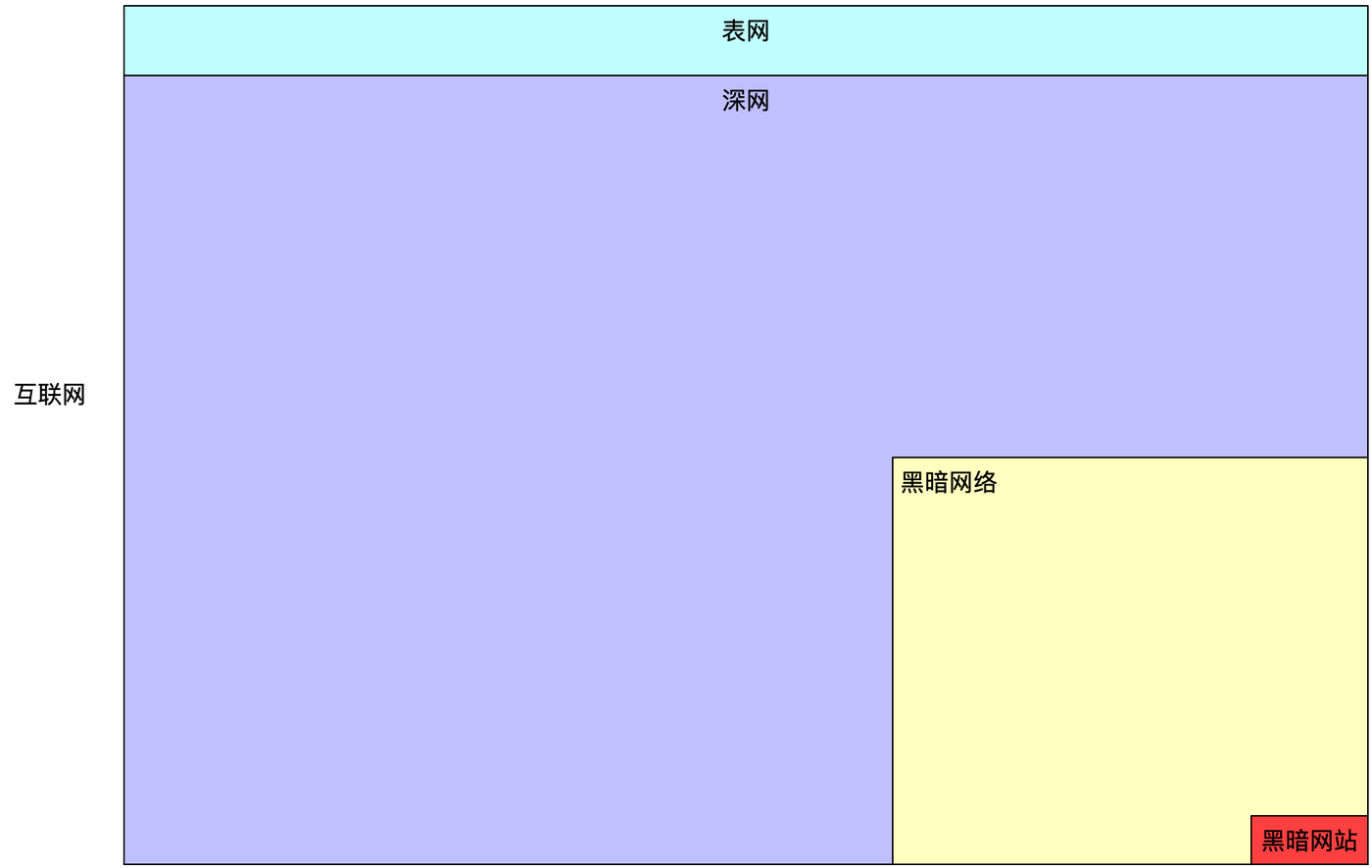

暗网是一种简称,我把相关的名称跟代表的意思简单说明一下

- 表网 Surface Web:可以透过搜寻引擎搜寻到的万维网内容

- 深网 Deep web:

- 泛指透过各种技术阻止大众能够访问或查询的网络内容,泛指各种内容,不只是万维网内容

- 网路有很多人把深网当成暗网,严格来说,只要某个网络的内容需要透过特定软件,或是特定网络才能读取,都统称为深网,例如之前的快播,如果你没有采用该软件,就无法读取该视频,定义上也是属于深网的分类,这个混淆源自于早期媒体报导

- 黑暗网络 Darknet:构成深网的技术方式之一,包括我们前面讲的「Tor」,都是属于黑暗网络的一种类型,实际上相关的技术非常多样化,而「Tor」是目前使用量最高的一种

- 黑暗网站 Dark web:这才是大家常说的「暗网」,泛指各种利用黑暗网络技术来藏匿身份的犯罪网站

其中黑暗网站最常使用到的技术就是「Tor」,Tor 是 The Onion Router 洋葱路由的缩写,洋葱路由是一种网络传送资料的协定,他运作的原理简单来说是这样的:

- 假设我是Tor的使用者,当我访问一个洋葱路由的网站前,软件会先从数千个节点(转发资料的站点)挑选出数个

- 接着资料会根据挑选的站点一层一层加密包覆起来,就像洋葱一样

- 我送到第一个站点,他知道你是哪里来的,但他只能解开第一层,并知道要送到下一个站点在哪,对于资料内容跟终点站一无所知

- 第二个站点收到之后,他知道第一个站点在哪,能解开第二层,并知道第三个站点在哪,但他对于你是哪里来的,要去哪里,以及资料内容,一无所知

- 第三个站点(假设他是最后一个站点)收到知道,他只能解开第三层,知道资料的终点站要往哪里送,也知道第二个站点在哪,但是对于你是哪来的,第一个站点是谁以及资料内容一无所知

- 资料送到终点站后,在终点站才完成最后解密

这个流程每隔几分钟就会变更一次站点,而且还可以设定加密的层数,因此保密性非常的高

而设计这个加密传输方式的,是美国海军的实验室研究员,一开始的动机是为了保护美国的线上情报系统,也就是让情报可以安全的透过网络传递,1997年转往美国国防高等研究计划,隔年获得专利。

实际上1997年的时候,万维网才+互联网正开始,那时候还只是洋葱路由,没有什么深网暗网乱七八糟的。

2002年,陆续有些计算机科学家加入了这个专案,并开始开发可以透过洋葱路由浏览网路的浏览器,也就是我们现在看到的嗯「Tor」的原型,美国海军也将该技术的源码公开,加入自由软件授权,随着这个项目规模的扩大,主要的七个成员成立了「The Tor Project」非营利组织来维护开发这个软件。

是的,Tor是开放原始码,而且在GitHub上就可以下载到原始码,如果知道GitHub的朋友应该大概就了解,即使某个码源被屏蔽了,还是有很多复制的分支码源可以下载

这个项目彻底脱离军方之后,最主要的财政赞助是一个叫「电子前哨基金会」的公益组织

电子前线基金会,是一个国际知名的民权组织,旨在维护互联网上的公民自由、提供法律援助、监督执法机构(主要是针对美国)

其中最大的活动就是抵制美国及英国政府对于公民甚至各国领袖各种讯息无证监控,特别是「棱镜项目」,其中还有恶名昭彰的641A室

棱镜项目是美国国家安全局2007年的一个重大项目,主要内容就是对即时通信和既存资料进行深度的监听,国家安全局可以获得电子邮件、视频和音语交谈、照片、网络电话交谈内容、文件传输、登录通知,以及各种社交网络细节,并透过各种联网设备,对特定目标进行攻击。

而641A室是美国最大的电信公司,将各大城市的光纤骨干数据资料,复制传输的讯息到641A室储存分析,而全美至少有20个这样的设施,无时无刻监控着人民的互联网讯息,随着这些事情被披露,美国政府也没有暂停大规模的监听,甚至电子前线基金会多次提起诉讼,都被法院驳回直接撤销案件。

说起美国国家安全局(NSA),要说他是全球最大的骇客组织也不为过,而且还是拿着政府令牌的骇客组织,他雇用了全球最多的计算机科学家跟数学科学家,虽然有非常多的国家(比大家想象的多),包括国内都对网络言论进行监控跟审查,但全世界网路言论自由真正的头号敌人还是没人比得过美国国家安全局,而且美国拥有最庞大的引渡合作网络,也就是说你如果成为他们的目标,在世界上多国旅游,他们很容易就能硬把你逮到美国,另一方面美国国家安全局跟其他部门的平行沟通几乎等于零,让美国国家安全局宛如是一个凌驾于美国政府的一个单位,甚至要说他们权限比美国总统还大也不为过。

技术细节我们就不讨论了,电子前线基金会一向支持各种可以保护言论自由以及隐私的技术研究,因此他们也是「Tor」计划的最大赞助单位。

随着「Tor」被为人知,除了引来了非法使用之外,也造成了美英在监管上的困难,因此被国家控制的媒体开始把焦点放在以Tor为基础的「暗网」上,大肆宣扬「Tor」在非法使用上的问题,此后大众开始知道「暗网」的存在。

有趣的是「Tor」的赞助方还包括了美国联邦政府的官方资金(美国国务院、国家科学基金会,美国广播理事会),虽然「Tor」官方一直宣传他们没有跟美国国家安全局合作,但事实是如何又有谁能确定呢?

而且当年Tor释出到民间的时候,也是军方主导的,更多人使用,更能隐藏情报人员的身份,而且用户身份越混杂,效果越好的啊。

同时美国国家安全局,英国政府通信总部跟美国联邦调查局对于Tor的破解工作也是持续进行中,后面我会告诉大家使用Tor做坏事有多么容易被逮。

假设Tor同时又跟美国政府合作,甚至是美国国家安全局,但同时在台面上又表现的好像是敌对关系,美国国家安全局不断投入资源在破解Tor,从阴谋论的角度,不得不让人怀疑Tor其实是美国国家安全局的「蜜罐子」。

「蜜罐子」是计算机安全技术常用的一种手法,当你在防卫一区网络时,放置一个不是那么显眼,但又貌似正式服务器的服务器,诱导入侵者判断这可能是入侵目标,但蜜罐中早已布置好各种拖延骇客的机制,触发机制,并记录各种用于反向追踪的设定。

蜜罐看似简单无趣,但是富含哲理,在收集,隐藏伪装,识别,隔离,交互管理,朔源上有着缜密的思维。

根据「Tor」的统计,在「Tor」网络中,仅有3~6%的流量,是真正去浏览所谓「黑暗网站」,这些黑暗网站通常不太稳定,经过抽样扫描的结果,统计出来仅有一半是正常运作,而这些正常运作的黑暗网站,有6成确认是非法网站,实总量到底有多少我们也不能确定。

也就是说整个暗网中,从事非法使用的,不到1%,但透过媒体,我们听到的大多是他的非法用途。

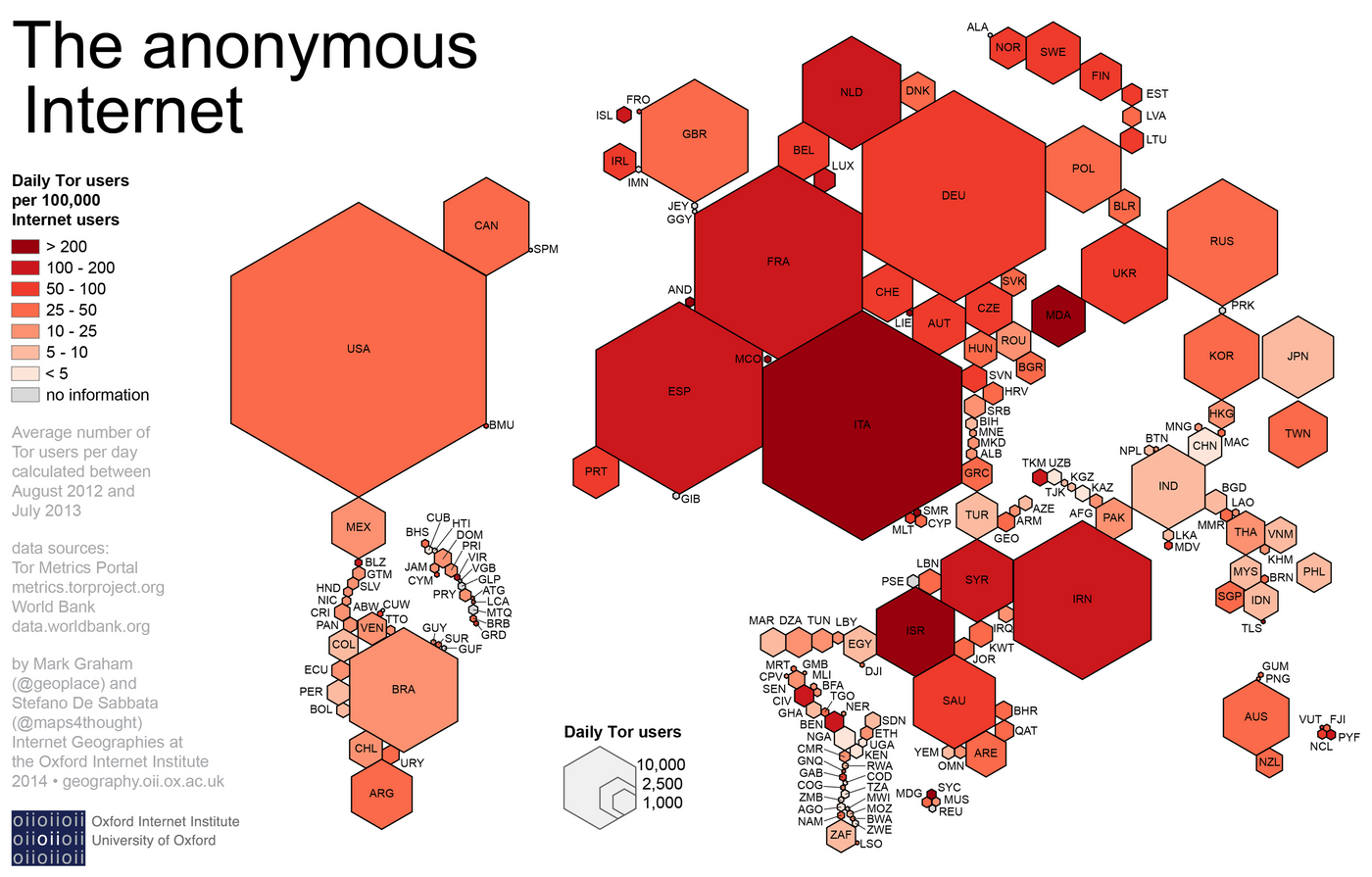

「Tor」全球使用者大约在4000万~6000万之间,绝大多数是担心自己内容被监控的用户,这世界上网路审查的国家非常得多,我们可以从下图看到全球「Tor」用户的比例图

真正占比很高的是摩尔多瓦跟以色列,前者的人权问题是全球前几名,以色列估计因为是情报站的重要据点,这跟「美国海军为何要让Tor开放码源的阴谋」有点互相呼应。

意大利,其他像荷兰,伊朗,法国,西班牙等等也是高比例国家,相对于国内,反倒没有很显著的数量

既然「Tor」这么普及,又具备隐匿身份的功能,自然会吸引各种不法之徒,这也是为何当他在公众视线中被提到时,大多跟犯罪等黑暗面关联在一起。

但Tor真的可以隐匿身份吗?大多数的状况下是可以的,但我们引述美国国家安全局的2012年的说明:“我们一直以来都无法使所有Tor用户去匿名化,加上了人手分析,我们也就只能使极少一部分的Tor用户去匿名化”

这里就提到小部分的用户,他们可以去匿名化。

这里意味着使用Tor并非100%隐身的,前面如果有读懂Tor的机制,应该就能理解Tor是由多个节点构成加密转发资料,来达到匿名的效果,目前去匿名化的方向主要有以下几种:

- 攻击节点清单,让更多用户在指定的清单节点进行连线

- 直接攻击用户的软件,注入身份标签,这其实也是最常用的方式,你以为你在浏览特定网站,但可能其中就有体制内的钓鱼网站

- 你的操作习惯是一种指纹,使用的文字方式是一种指纹,例如视窗大小(Tor通常会提醒你不要开全荧幕大小),滑鼠滑动的方式等等,当然这是你被锁定的状况下,才会花这个心思来定位出你的行为指纹

- 架设改写过的Tor节点,接入连线时,可以取得前一个站点跟后一个站点并记录下来,互联网的网速是有区域性的,只要架设足够的节点,就可以取得区域的节点分布状况

- 如果某个区域的节点能记录到「终点站」的频率偏高,那意味着这个终点站可能架设在该区域中

- 记录起点只能辨识你是个Tor的用户,当累积足够的资料量,例如上线时间,封包交换频率等等,可以一定程度锁定你是不是某个终点站的用户。

- 正因为Tor会强调匿名,因此有匿名行为的用户,大多数很容易就被认定为「可能是Tor用户」

即使有这么多方法,如果已经知道体制是怎么逮你的,只要够小心都可以避免泄漏自己的身份,被捕的Tor用户多因为人为错误而被捕,要如何小心,我这边就不教学了,不是因为道德,而是教了也没用,匿名跟反匿名是一场无尽的战争,今天我跟你说如何确保可以真正匿名,明天可能就有新的反匿名战术,最好的方法就是不用在非法用途上,通常重度使用者会时时刻刻小心的隐匿自己,毕竟真正的方法是「工具 + 绝对的小心谨慎」,时时刻刻保持警惕,不信任任何一个节点。

另一方面,那些非法网站大多数都是不安好心的人,如果你只是因为好奇来到暗网,那就像是深海中被安康鱼小灯吸引的小鱼一样,只是个待宰的猎物。

不管怎么说,在公众媒体的眼中,大部分大众对于Tor的认知还是负面的,体制也是这样看待Tor的,正如你不信任他们,他们也不信任你。

Tor最广为人知的故事应该就是丝路整锅被端的故事了,不过很可惜的事,这并不是很复杂的反匿名工程,实际上丝路的创办人罗斯·威廉·乌布利希被逮的具体操作,是因为他早期创建丝路时,使用了altoid这个网名在一些论坛提到丝路,八个月后,又有一个叫altoid在寻找编程员,而且还附带了Email,探员透过社交工程分析软件(类似maltego)找出可能的目标,并经过一段时间的监控后,他们发现丝路的管理页面有限制IP,根据监测他们推论这IP可能在旧金山的某网吧里。

另一方面,罗斯·威廉·乌布利希会在stackoverflow上问问题,他会贴出一些源码,询问其他用户该如何做,而这些源码跟丝路有一定程度的重叠,收集到一定的证据后,探员们确认罗斯·威廉·乌布利希就是思路的创办人。

罗斯·威廉·乌布利希通常会在图书馆工作,其中一个探员先假装用户,在线上询问一笔交易的资料,罗斯·威廉·乌布利希登入管理界面查询交易资料的时候,他们安排两个探员假装成情侣在罗斯·威廉·乌布利希旁边吵架,借此分散他的注意力之后,另一个探员立刻夺走他的笔记本电脑,并让另一个探员将关键资料备份起来。

接下来就是诉讼跟审判的过程了。

即使Tor技术本身是安全的,但人却可能因为一个疏忽而犯下致命的错误。

愿众生安好

喜欢我的文章吗?

别忘了给点支持与赞赏,让我知道创作的路上有你陪伴。

发布评论…